《分享》Email Protect設定(MTA mode) 《分享》Email Protect設定(MTA mode) |       |

在12/28原廠的研討會中,順子有問在已經有Legacy mode的情況下,為何V16還要再導入MTA mode的Email Protect?

MTA mode有什麼優點嗎?

或是在何種環境中,偏好用MTA mode來進行架設?

原廠給的答案倒也直接,

原來MTA mode是Sophos在SG UTM中所使用的Email Protect技術。

應客戶需求,把SG的技術導入XG中,供熟悉MTA mode的user來使用,

Legacy與MTA mode,習慣哪個,就用哪個,沒有適用性上的考量。

在做完了 Legacy mode 的測試後,趁著空檔也來測一下V16後所導入的MTA mode吧∼

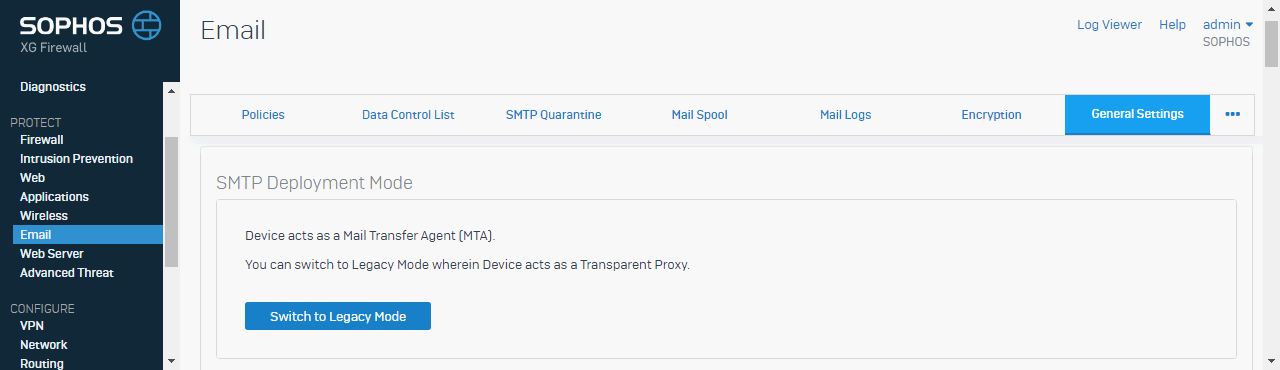

在General Settings中,將SMTP Deployment Mode切換為MTA mode後,

就可以使用MTA mode的方式來進行架設了∼

請注意,這是SMTP保護模式的切換,

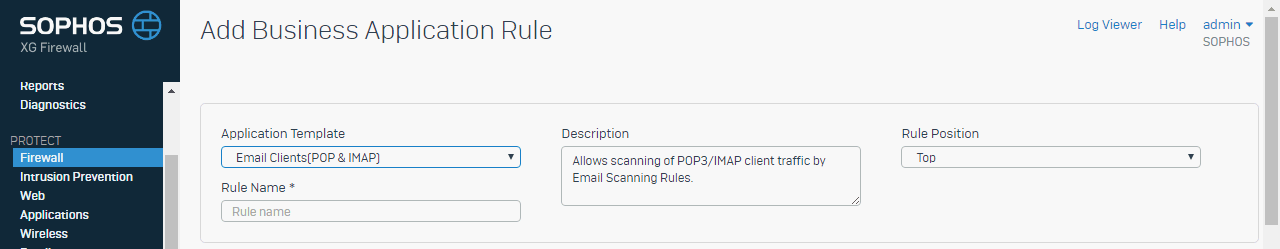

所以POP3/IMAP的保護方式依舊,請透過Email Clients(POP & IMAP)這個Business Application Rule來進行。

切換到MTA模式後,XG本身將做為Mail Transfer Agent進行郵件的發送,

所以將有Inbound/Outbound兩個方向的SMTP protect機制要設定,以下我們就來看看這兩個方向在設定上的細節。

- Inbound SMTP protect

在Inbound這個方向的設定上,XG本身做為外界mail servers對該domain郵件的接受者,

經過XG本身的policy過濾後,再轉給躲在內部的mail server。

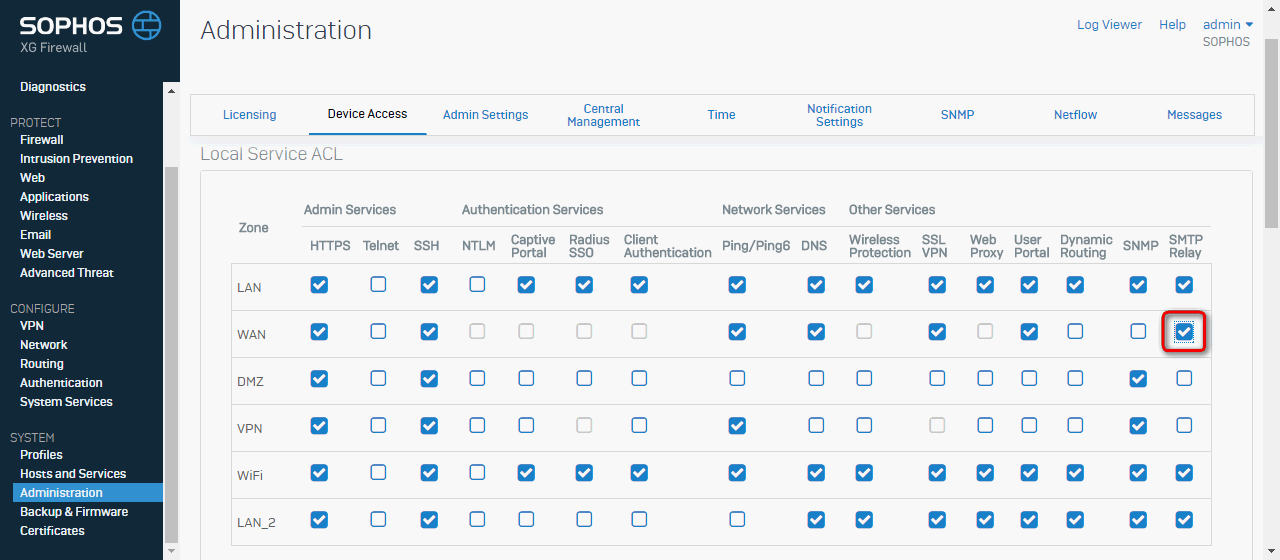

所以要開啟WAN端的SMTP Relay功能。

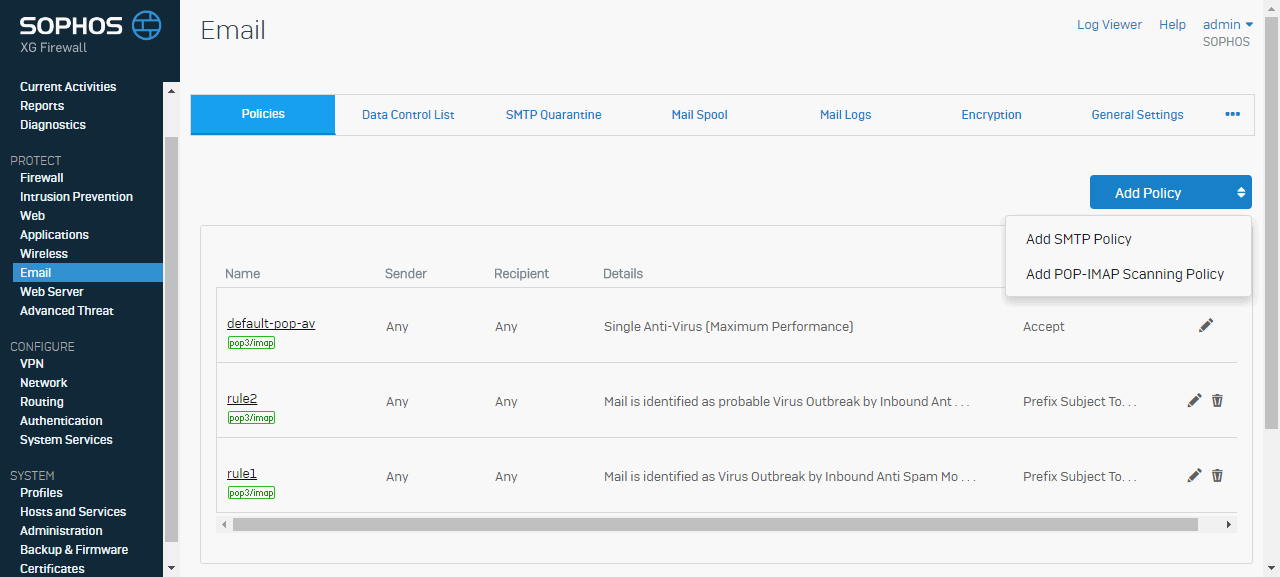

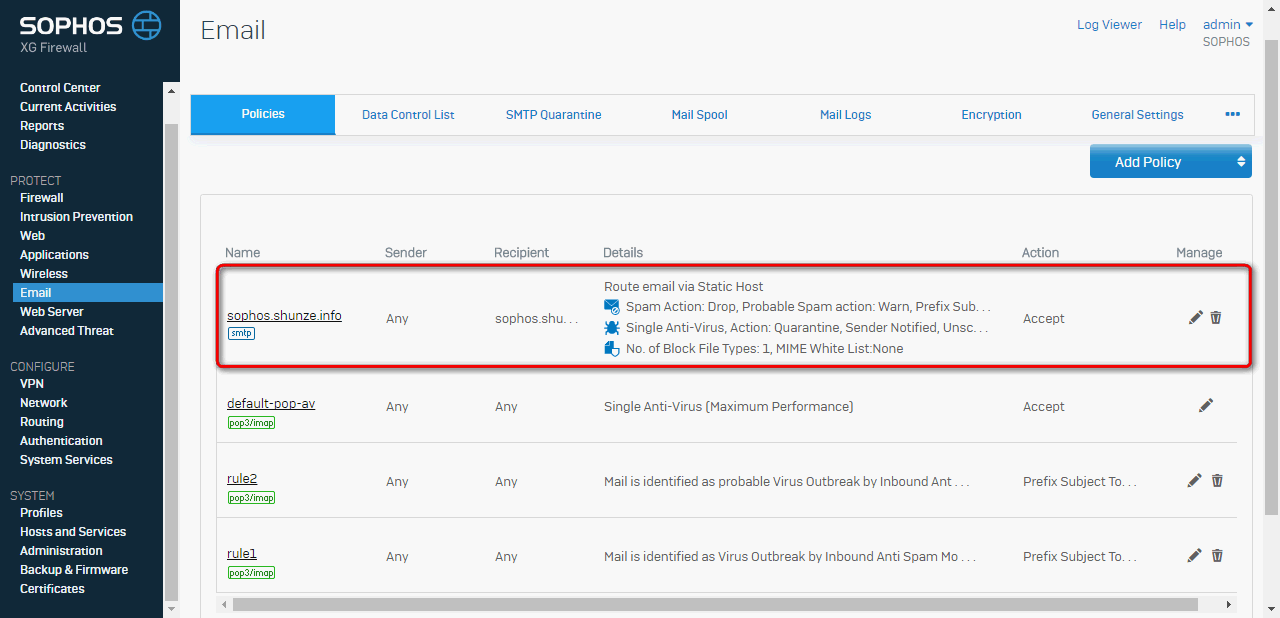

在啟用MTA模式後,police中的類型就由原本的3種變成2種,

少了SMTP Malware Scanning Policy與SMTP Scanning Policy,僅留下POP-IMAP Scanning Policy再加上新的SMTP Policy;

預設規則也由原本的8條,變成剩下3條POP3/IMAP的規則而已。

改成MTA模式後,SMTP的相關防護功能就直接在SMTP Policy這個類型中做定義,

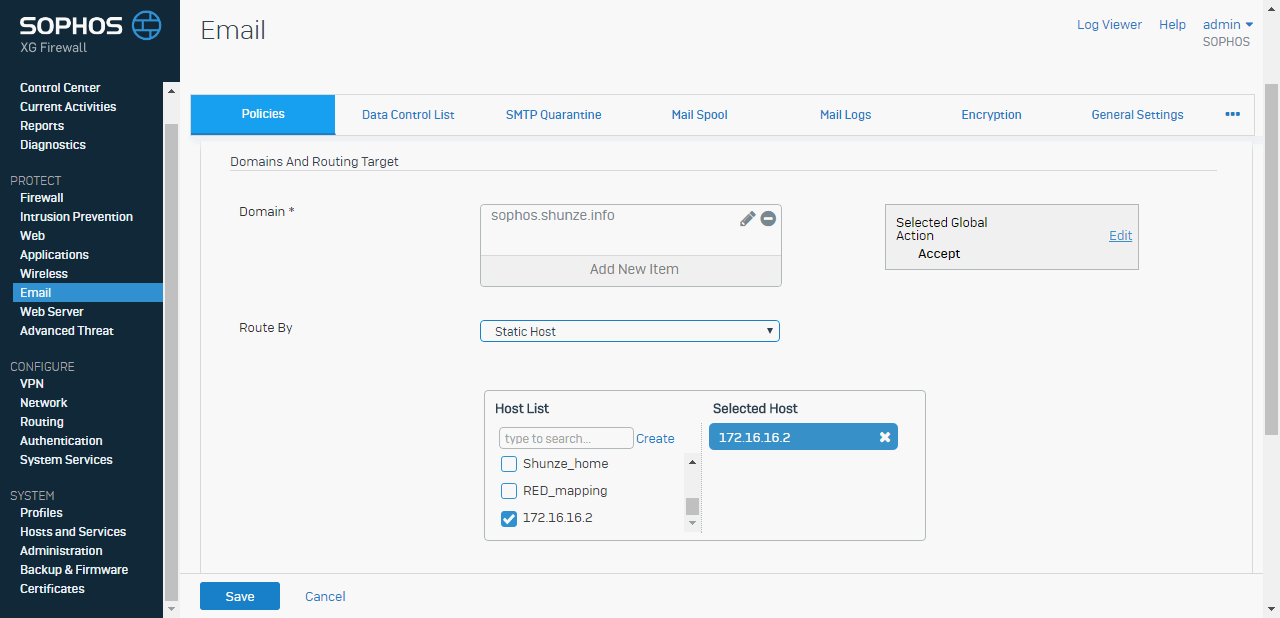

基本上每一筆SMTP Policy就要對應到每一個email domain與每一個內部的真實mail server。

Domain 的欄位請建立mail要對應的domain,例如sophos.shunze.info。

Action 選Accept。

Route By 可選MX,由DNS中的MX記錄來自動對應;或是選Static Host,手動對應到內部真實mail server,例如順子的172.16.16.2 mail server。

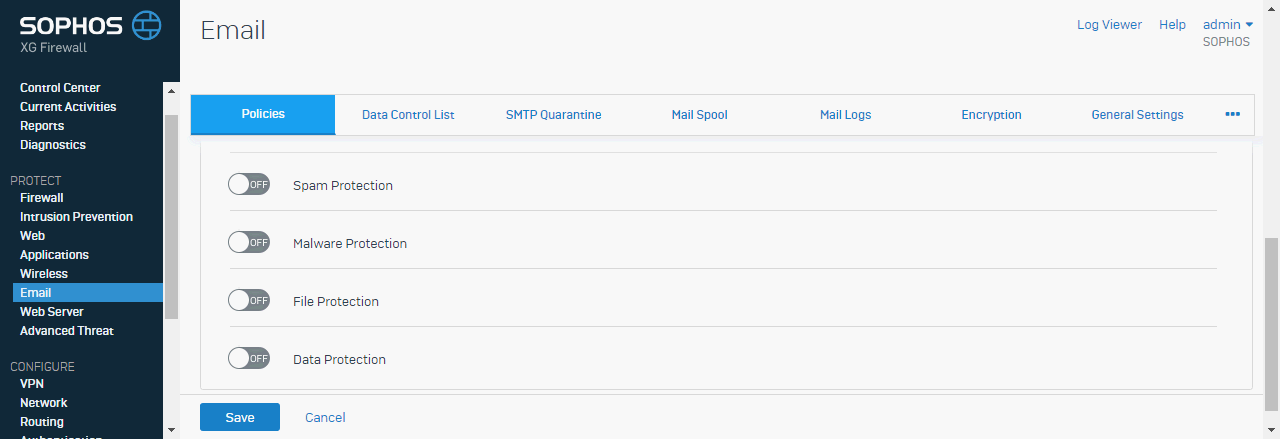

在下方則有Spam、Malware、File與Data Protection四種防護的細項設定。

- Spam Protection

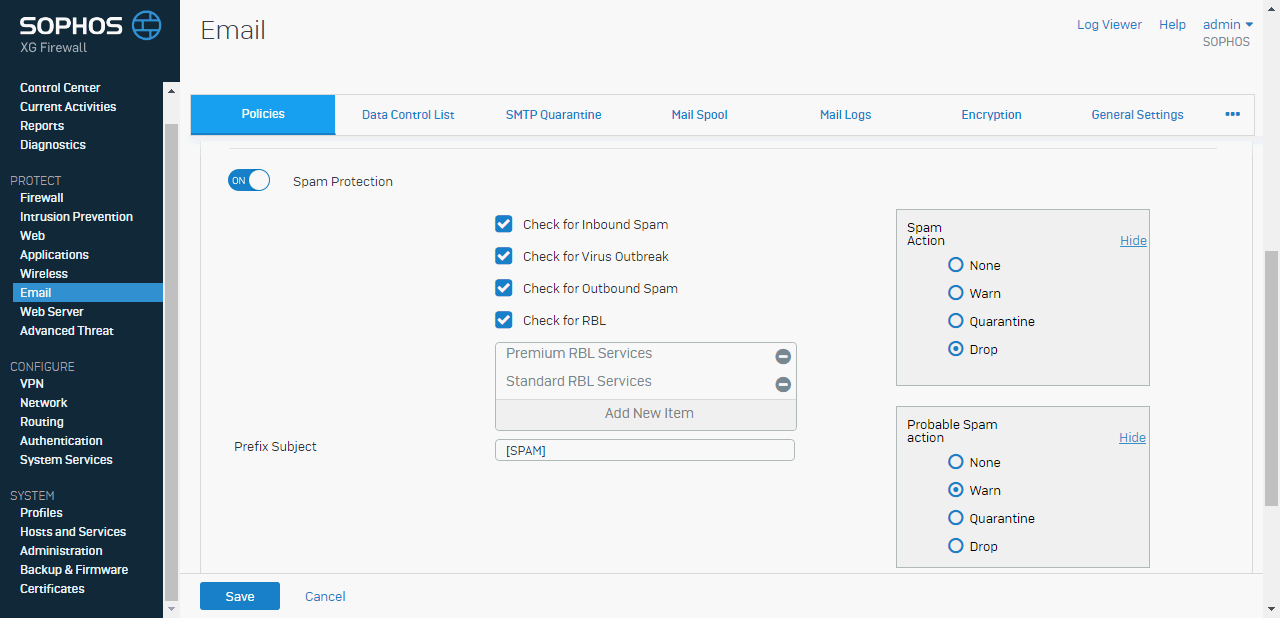

在Spam Protection中針對的是垃圾郵件的防護及RBL名單的參照設定。

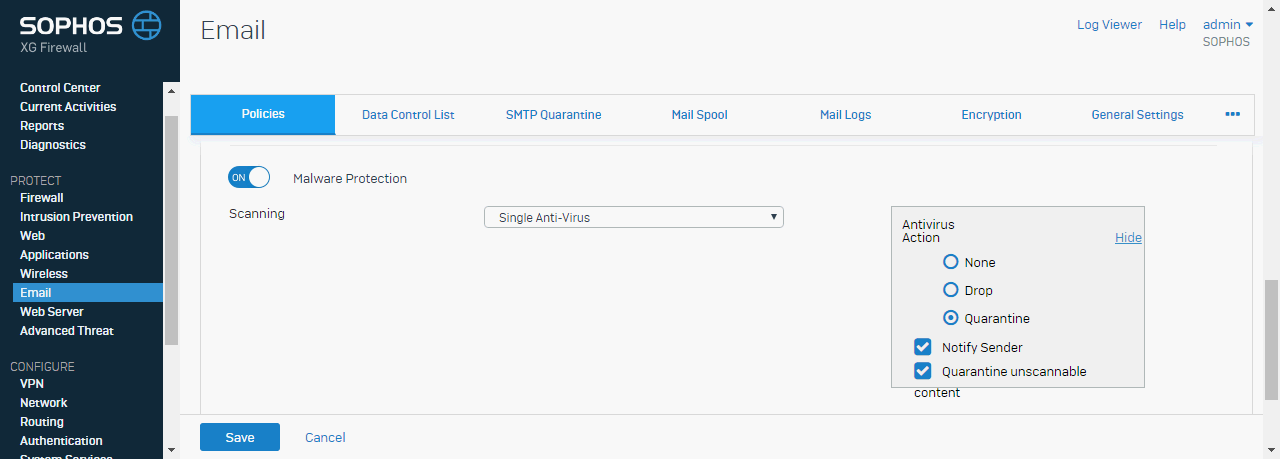

- Malware Protection

在Malware Protection中則是定義防毒引擎與病毒郵件的處理方式。

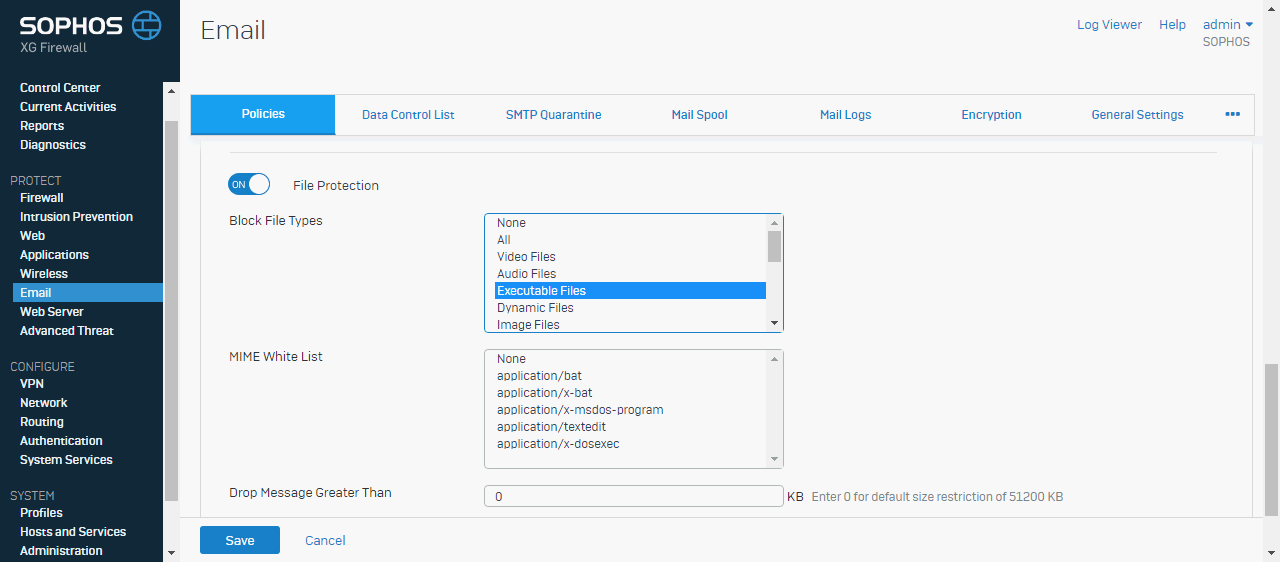

- File Protection

在File Protection中則定義了哪些類型的夾檔不被允許。

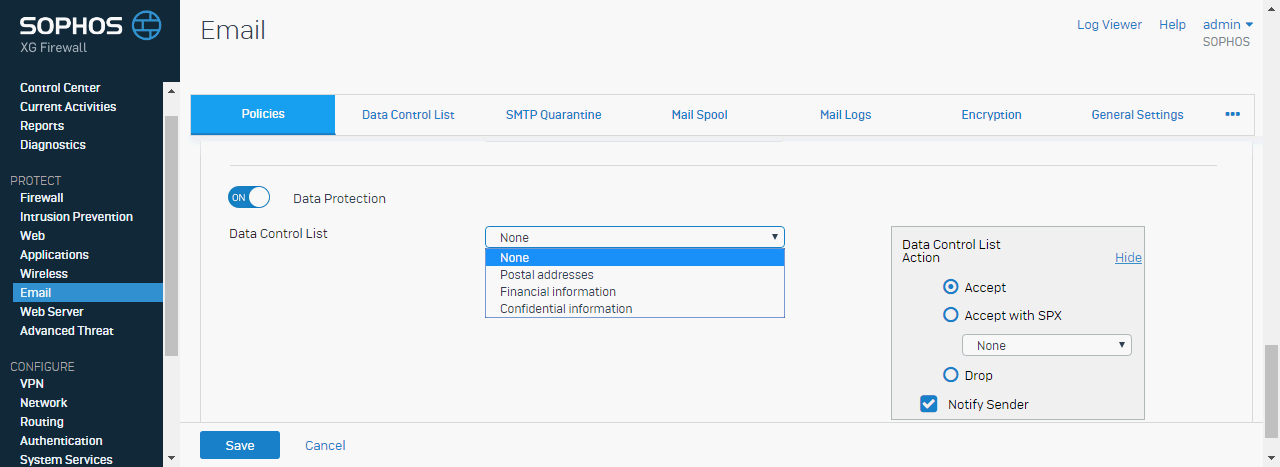

- Data Protection

在Data Protection中則定義了哪些關鍵字不能出現在信件中,

一旦出現,就進行Action中的處理方式。

設定完成後,就會出現新建的SMTP Policy規則。

另外要注意的是,在MTA模式下的Inbound SMTP Protect不支援黑/白名單的設定,

非得要黑/白名單,請改用Legacy mode。

Inbound SMTP protect設定到此告一段落。

- Outbound SMTP protect

與Inbound這個方向相反,Outbound SMTP Protect是對應到內部mail server透過XG往外發信的需求,

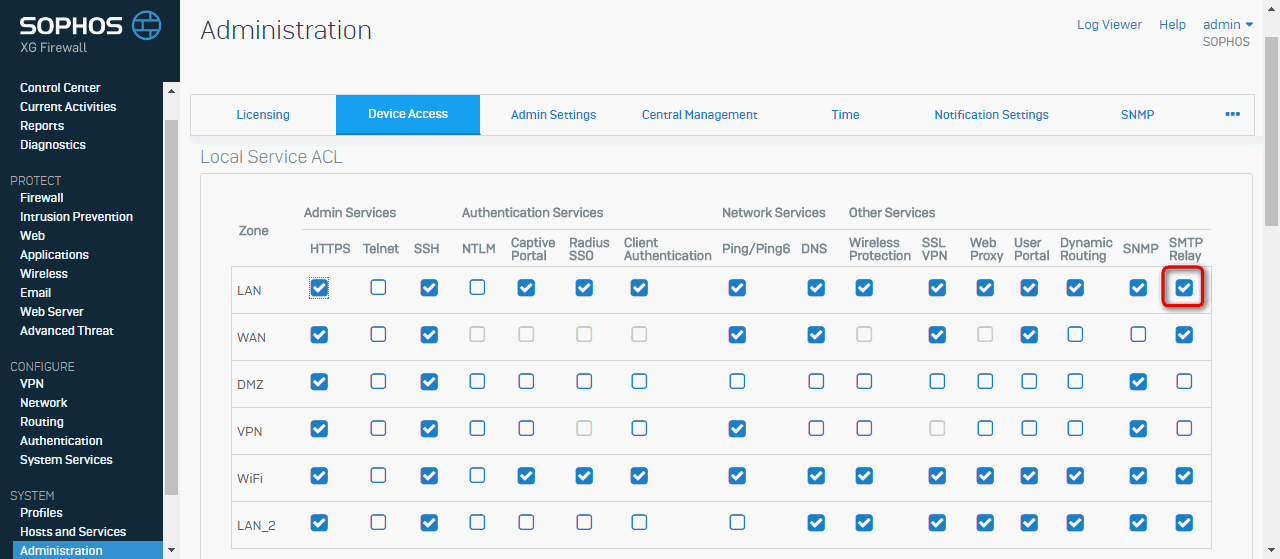

所以要開啟LAN端(或DMZ端,視mail server所在區域而定)的SMTP Relay功能。

↑順子的LAB中,mail server是位在LAN端。

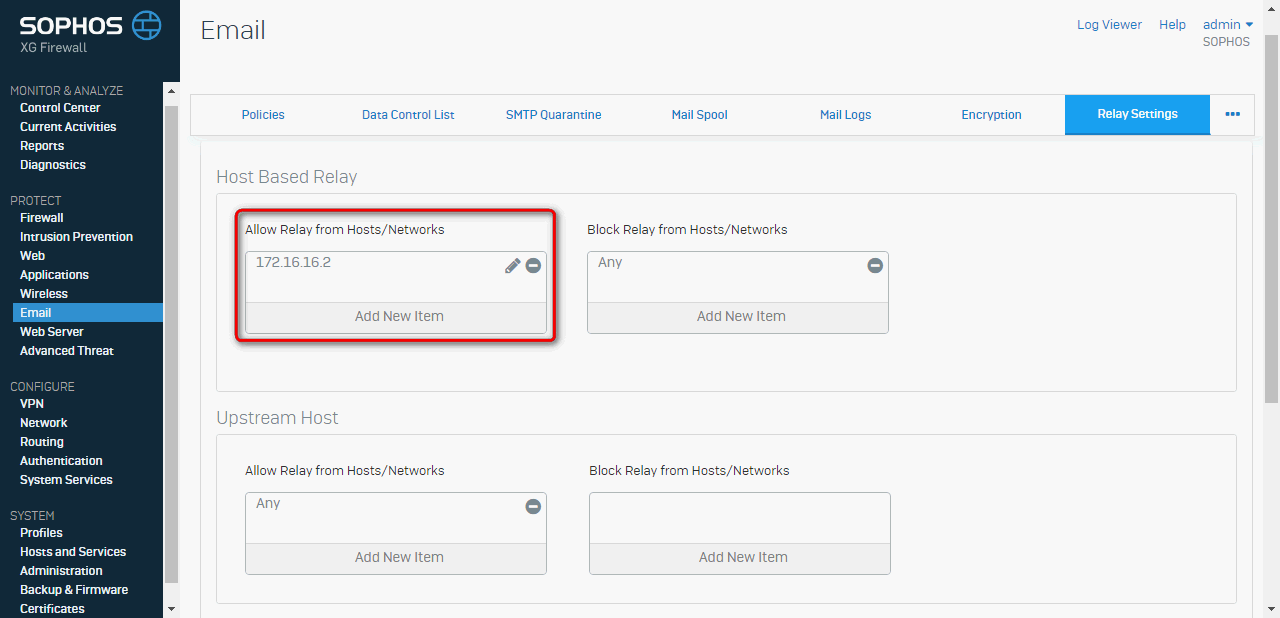

Outbound的SMTP protect與Inbound不同,不是在policy中做防護設定,

而是在 Relay Setting 中,指定XG能夠替內部哪些mail server做relay,如此而已。

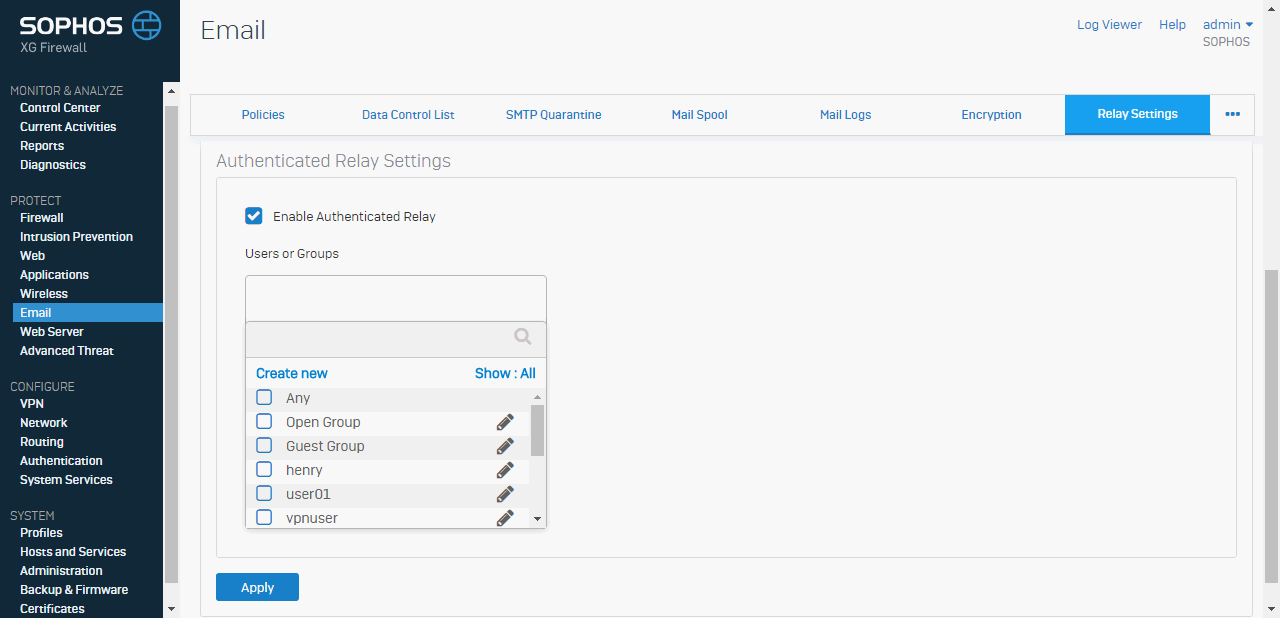

頂多加上user/group驗證,只有指定的user/group電腦可以透過XG relay外出。

這樣的Outbound防護是否少了些?

事實上郵件已到了mail server後,XG就無法進行干涉,

畢竟郵件已在mail server中,XG唯一能做的確實就只剩下要不要幫它relay而已。

真正的郵件防護是要防止垃圾郵件進入mail server,

一旦郵件進入了mail server,剩下能做到的防御手段也只剩下POP3/IMAP的scan而已,

Inbound與Outbound兩個相反方向的防御機制,是完全不同層面的事!

不過事情也不是這麼消極,在XG的Outbound MTA模式中,

所有郵件在透過XG relay外出時,都會強制加上病毒掃描的防毒功能,

所以,多少還是有些保護在!

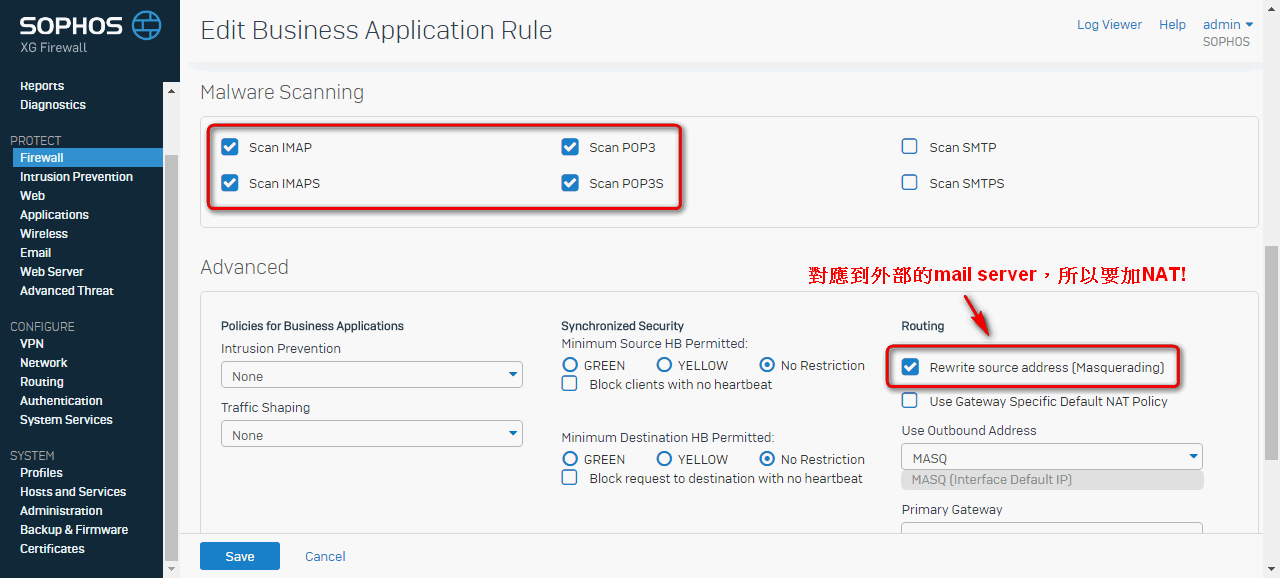

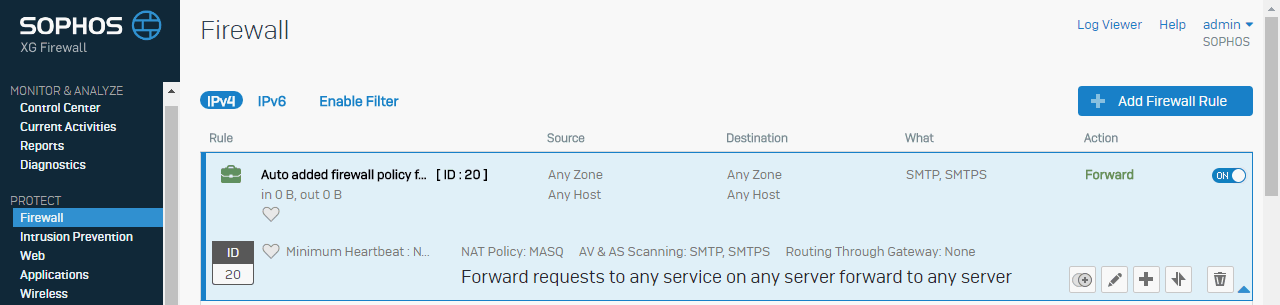

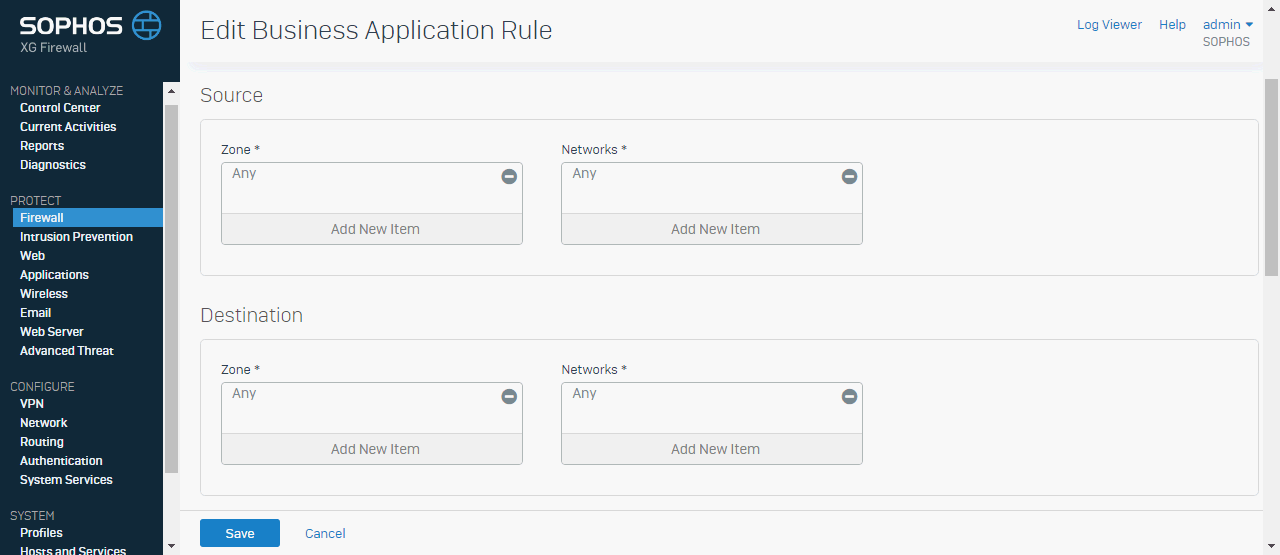

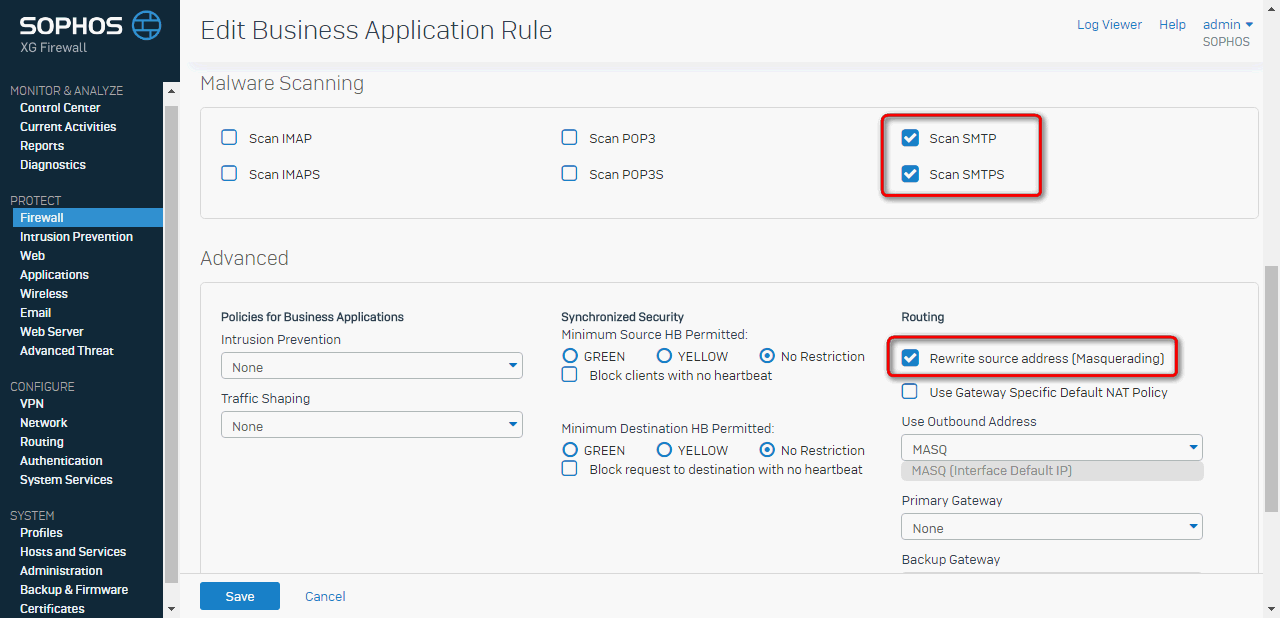

另外,按照Sophos KB上的說法,在啟用MTA模式後,是不需要額外設定SMTP的Business Application Rule,

但說來很瞎,既然不需要額外建立SMTP的Business Application Rule,

那為何啟用MTA mode後,XG又會自動建立一筆 Auto added firewall policy for MTA 呢?

這自動建立的規則來源與目的都是Any,

且進行了SMTP/SMTPS掃描與MASQ IP偽裝。

感覺上一整個瞎...

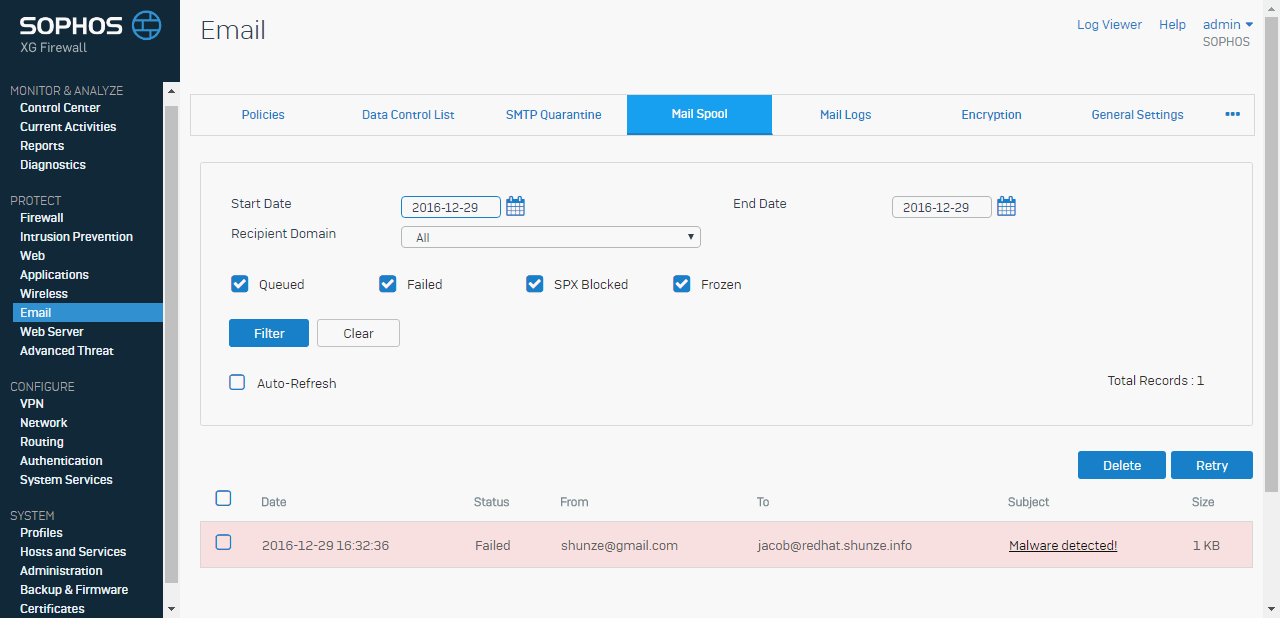

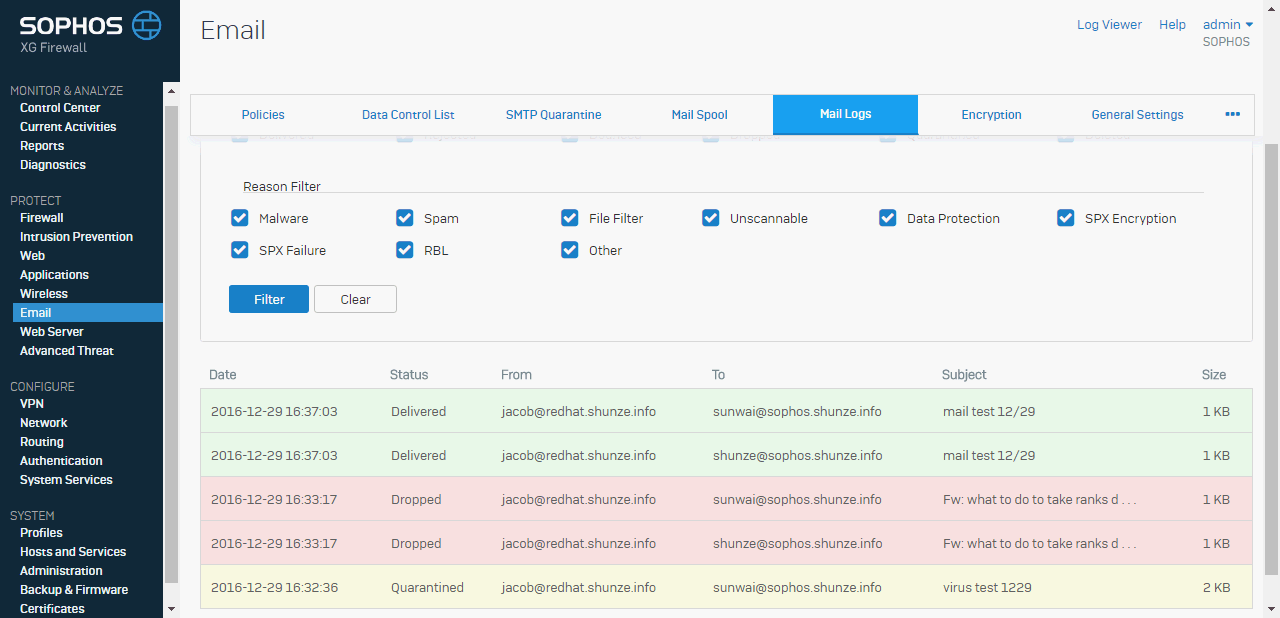

最後,在啟用MTA模式後,Email Protect區塊,就多出了 Relay Setting、Mail Spool 與 Mail Logs 功能區塊。

Relay Setting剛才已經提過了,是對應在Outbound方向的Relay上,

而 Mail Spool 則是收容了滯留在XG上的郵件。

Mail Logs 則是顯示透過XG relay的郵件記錄。

除了這些項目外,其它就與Legacy mode是相同的∼

參考資料

How to configure Email Protection in MTA mode

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|